Hôpitaux, médias: quand les cyberattaques rendent le travail (presque) impossible

L'activité du CHU de Rouen a été extrêmement ralentie une semaine durant. - GUILLAUME SOUVANT / AFP

Pourrions-nous encore vivre sans Internet? Si la question se pose régulièrement, avec les limites théoriques que cela implique, plusieurs établissements français n’ont eu d’autre choix que d’expérimenter concrètement le travail sans connexion. Plusieurs jours durant, les systèmes informatiques du CHU de Rouen, de RTL et M6 mais aussi d’Airbus ou encore d’Altran ont été bloqués cette année.

En cause: des attaques informatiques très finement menées, préparées plusieurs semaines à l’avance par des cybercriminels particulièrement affûtés. Boîtes mail, moyens de communication, fichiers de travail, machines de soin… Ces intrusions ont affecté des outils professionnels indispensables, en les rendant inaccessibles, ou moins efficaces. Entre débrouille et rafistolage, les établissements ciblés ont dû trouver un moyen de maintenir leur activité malgré ce black-out numérique.

Retour forcé aux ordinateurs personnels

Mi-octobre, le Groupe M6 reconnaît avoir été la cible d'une "attaque informatique malveillante". Un ransomware est venu chiffrer les données et applications sensibles de l'entreprise. Ses instigateurs exigent le versement d'une rançon pour que tout revienne à la normale. La diffusion des programmes sur l'ensemble des antennes TV et radio se maintient coûte que coûte. Mais, en arrière-plan, les rédactions de M6 et RTL pâtissent de la cyberattaque. Les boîtes mail restent inaccessibles, contraignant les salariés à revenir aux SMS.

Les PC et les fichiers qu'ils contiennent restent aussi hors de portée. "Nous sommes restés un mois sans PC, à travailler sur nos ordinateurs personnels", relate un salarié du Groupe M6. "Avant que le Wi-Fi soit réactivé, au bout de quinze jours, il a fallu utiliser des galets 4G. Un certain nombre de journalistes ont dû télétravailler car la connexion sur place était vraiment médiocre" détaille-t-il.

Le retour à la normale ne s’est fait que de façon progressive. "Les postes nous ont été restitués de mi-novembre à la fin du mois, mais sans leurs données! Ces dernières étaient en effet en cours d'analyse, avant restitution définitive".

L'incident a de fait rendu les salariés du groupe plus circonspects. "Tout le personnel a dû réinitialiser son mot de passe de session avec le service informatique, pour éviter toute nouvelle déconvenue", explique ainsi l'employé du Groupe M6. "Les dossiers partagés sont désormais accessibles en lecture seule. Nous n'avons pas accès aux messageries personnelles depuis les nouveaux postes et il est impossible de télécharger des applications sans accord de l'informatique".

Papier et crayon à l’hôpital

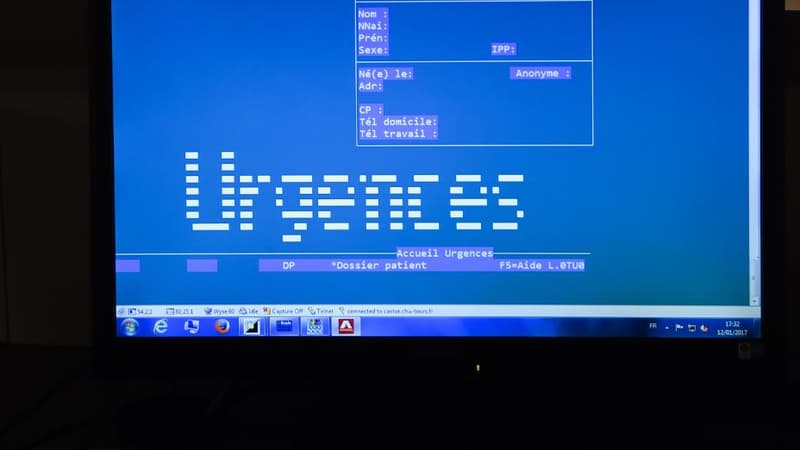

De plus courte durée, l'attaque survenue mi-novembre au CHU de Rouen aurait pu avoir des conséquences autrement plus dramatiques. Les équipes de l'hôpital s'en sont néanmoins sorties sans heurt. "Un virus a été détecté le vendredi 15 novembre au soir. Les données ont commencé à être chiffrées poste par poste", fait savoir Rémi Heym, directeur de la communication du CHU. "Un message s'affichait au cas par cas et invitait à s'adresser à une adresse mail pour savoir comment récupérer les données rendues inaccessibles. Le service a réagi en stoppant l’intégralité du réseau, pour endiguer la propagation du virus."

Les conséquences? "L’hôpital a basculé vers ce qu'on appelle un "mode dégradé". Concrètement, nous sommes revenus au papier et au crayon pour traiter les entrées et sorties du CHU, mais aussi l'ensemble des diagnostics formulés. Il est aussi devenu plus compliqué de réaliser des électroencéphalogrammes, des IRM, des scanners et des examens biomédicaux", complète-t-il, rappelant que le fonctionnement des machines de soin n'a pas été perturbé. "Les perturbations se concentraient essentiellement sur le transfert de données. Il fallait tout retranscrire à la main".

Au plus fort de la crise, le week-end du 16 novembre, et alors qu'une vingtaine de personnes se relaient jour et nuit pour relancer le système informatique, une note est postée à l'entrée des urgences. "On a conseillé aux personnes se rendant aux urgences pour des troubles mineurs de se diriger vers leur médecin traitant ou d’autres cliniques", explique Rémi Heym.

"La file d'attente s'allongeait considérablement, alors même que les délais de prise en charge sont en général assez longs. Les patients venus pour une urgence vitale ont néanmoins pu être soignés". Une enquête pour "piratage en bande organisée et tentative d'extorsion" a été lancée par le Parquet de Paris. D'après Rémi Heym, les données de patients, qui bénéficient d'une protection renforcée, sont restées hors de portée.

Un avant-goût de 2020?

Ces deux attaques emblématiques viennent s'inscrire dans une série d'intrusions informatiques particulièrement ciblées et dévastatrices. "En 2017 déjà, le groupe Saint-Gobain avait été visé par une cyberattaque aux très lourdes conséquences", rappelle Alexandre Pierrin-Neron, le vice-président France de la société de sécurité informatique Cybereason. "Les dégâts infligés se sont chiffrés à plus de 250 millions d'euros. Alors que cela représente des risques en matière de sécurité, les salariés étaient obligés de se connecter avec leur mail personnel. Les prises de commandes se faisaient au papier et au crayon".

Aux attaques à l'improviste, lancées par des cybercriminels en herbe misant davantage sur le volume de cibles que sur la qualité de leurs logiciels malveillants, viennent désormais se substituer des opérations millimétrées.

"Les cyberattaques ont évolué", confirme Cyrille Badeau, vice-président Europe de ThreatQuotient, une entreprise spécialisée dans le renseignement lié aux cybermenaces. "Historiquement, les attaques par rançongiciel n’étaient pas forcément préparées de longue haleine. Il s'agissait plutôt d'une vague qui venait déferler sur le plus grand volume de cibles possible. On entre désormais dans une phase où la préparation de cyberattaques peut prendre des semaines, voire des mois, ce qui est totalement nouveau.

"Il y a une vraie motivation pour aller travailler de manière plus ciblée et aller chercher de plus grosses rançons." Et en la matière, un scénario est aujourd'hui particulièrement redouté: les blocages de chaînes de production, et notamment de la production d'électricité, dont les lourds dommages se chiffreraient à la seconde. D'après Cyrille Badeau, ce cas de figure tombe "aussi bien dans le monde de la cybercriminalité que dans celui de la cyberguerre".